Атака на банкоматы с помощью мобильных телефонов

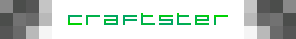

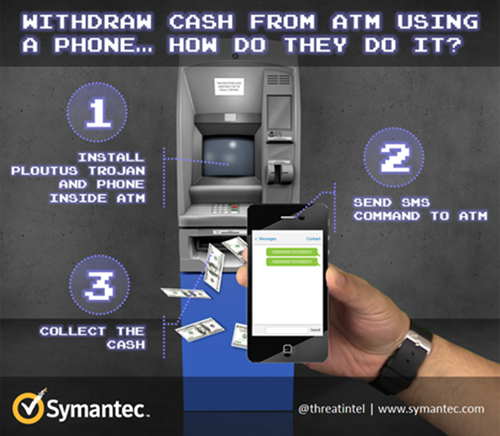

На днях известная корпорация Symantec обнаружила совершенно новый тип вредоносной программы, которая поражает банкоматы — Backdoor.Ploutus.B. Эта программа дает возможность злоумышленникам удаленно производить контроль над банкоматом с помощью определенным образом подключенного к нему мобильного телефона. Так, подключив сотовый телефон к банкомату и заразив его вышеуказанным вирусом, грабители получают возможность производить отправку на данный телефон SMS-сообщения, которое содержит коды команд. Получив такое сообщение, мобильный телефон превращает команду в специальный сетевой пакет, который по USB-кабелю пересылает в банкомат, заставляя последнего выдавать деньги.

Все чаще на адрес частных пользователей и компаний приходят призывы перейти с ОС Windows XP на более новую версию. Это нужно сделать даже не ради расширения функционала, а ради высоконадежной системы защиты и более качественной технической поддержки. Сами банкоматы, по сути, представляют из себя компьютеры, которые контролируют доступ к выдаче наличных. Оказывается, что практически 95% всех установленных банкоматов находятся под управлением операционной системы Windows XP. Из-за того, что официальная поддержка данной ОС прекратила свою работу 8 апреля 2014 года, вся банковская отрасль предстала перед угрозой современных кибератак на все свои банкоматы. И это абсолютно не гипотетический риск — это происходит уже сейчас. Злоумышленники все чаще атакуют банкоматы, пользуясь при этом все более изощренными методами.

Еще в конце 2013-го года ведущие специалисты Symantec говорили о том, что в Мексике была выявлена новая вредоносная программа для банкоматов, которая позволяла грабителям с помощью внешней клавиатуры заставить банкоматы выдавать деньги. Эту угрозу назвали Backdoor.Ploutus. Всего несколько недель спустя эксперты фирмы обнаружили ее улучшенную разновидность, которая на тот момент могла похвастаться высокоуровневой модульной архитектурой. Эту версию программы уже перевели на английский язык, что заставляло думать об освоении злоумышленниками новых территорий. Эту «переведенную» разновидность вируса назвали Backdoor.Ploutus.B.

Уникальная особенность нового варианта Backdoor.Ploutus.B состоит в том, что после отправки нескольких вышеупомянутых команд, злоумышленникам оставалось просто подойти к банкомату и забирать вылезающие из него купюры. Это кажется невероятным, но данная технология уже применяется во многих местах всего мира.

В своей статье специалисты Symantec детально рассказывают о том, как работает эта система.

Подключение мобильного телефона к банкомату

Для того, чтобы производить удаленный контроль над банкоматом, грабителям необходимо подключить мобильный телефон непосредственно к «начинке» самого банкомата. На сегодняшний день есть множество способов это осуществить. Самый распространенный из них — активировать в телефоне режима «точки доступа», затем подключив его к самому банкомату посредством USB-кабеля.

Злоумышленникам необходимо правильно настроить телефон, затем подключить его к банкомату и заразить последний вирусом. После выполнения этих несложных шагов между телефоном и банкоматом устанавливается полная двухсторонняя связь, что позволяет приступить к изъятию денег. Стоит отметить, что телефон, подключеннный к банкомату посредством USB-порта, постоянно находится на зарядке. Это значит, что «работа» может производится очень долгое время.

Отправка SMS-сообщений на банкомат

После подключения телефона к банкомату, злоумышленники могут отправлять на телефон SMS-сообщения, содержащие коды команд. Получив сообщение, телефон сам распознает его содержимое как команду, которую затем он преобразовывает в сетевой пакет и передает банкомату. Так, одним из основных модулей вредоносной программы Backdoor.Ploutus.B является так называемый «анализатор сетевых пакетов». Он представляет из себя программу, которая способна отслеживать весь сетевой трафик, который идет на банкомат. Как только уже зараженный банкомат получит от телефона верный TCP- или UDP-пакет, данный модуль проведет его анализ, ища в нем последовательность цифр 5449610000583686, которая находится в определенной части данного пакета. Найдя нужую последовательность, модуль производит считывание следующих 16 цифр, из которых и будет построена необходимая команду для запуска Backdoor.Ploutus.B.

В ранних версиях вируса Backdoor.Ploutus.B злоумышленникам пришлось бы сообщить данный код «курьеру», который и забирает деньги. Последний мог бы «раскусить» принцип работы всей системы, таким образом обманув вирусописателя. В теперешней же версии Backdoor.Ploutus.B «курьер» не может видеть эти 16 цифр, что само собой дает дополнительную безопасность самому вирусописателю и позволяет полностью контролировать забор наличности. Данный код действителен в течение 24 часов.

Использование SMS-сообщений с целью получения удаленного управления любым банкоматом — это самый удобный способ для всех участников данной преступной схемы, ведь такая схема дискретна и способна работает без проволочек. «Главарь» всегда точно знает, сколько конкретно денег получит «курьер», а самому «курьеру» нет необходимости длительное время ожидать, когда же банкомат начнет выдачу денег. Руководитель и курьер всегда могут синхронизировать действия так, чтобы наличность выходила из банкомата в тот момент, когда последний проходит возле банкомата или притворяется, будто хочет снять деньги.

Общая картина с схема атаки

Специалистам компании Symantec в лабораторных условиях удалось воссоздать картину подобной атаки, используя при этом реальный банкомат, который был заражен Backdoor.Ploutus.B. Хотя в данном примере эксперты используют конкретно Backdoor.Ploutus.B, специалисты Symantec Security Response уже обнаружили парочку разных форм данного вируса. Так, при помощи Backdoor.Ploutus.B злоумышленники крадут деньги непосредственно изнутри банкомата, но некоторые из обнаруженных модификаций пытаются украсть деньги при помощи получения данных конкретной кредитной карты и ее PIN-кода, еще одни — позволяют грабителям производить атаки, названные «человек посередине».

Что сделать для защиты банкоматов?

Современные банкоматы уже обладают целым рядом достаточно продвинутых функций защиты, таких как применение зашифрованных жестких дисков, что сводит к нулю описанный выше способ установки. Но в случаях с более старыми банкоматами, которые все еще находятся под управлением ОС Windows XP, предоставить защиту от подобных атак значительно сложнее. Особенно это касается случаев, когда банкоматы размещены в отдаленных от основного скопления инфраструктуры точках. Другая проблема, также требующая рассмотрения уже сегодня, — это банальная физическая незащищенность самих банкоматов, ведь тогда, когда наличность в банкомате надежно заперта, компьютер, в большинстве случаев, нет. Не обеспечив необходимых мер физической защиты данных устройств старых моделей, компании сами дают злоумышленникам существенное преимущество.

Специалисты компания Symantec утверждают, что в будущем продолжат осуществлять надлежащую поддержку Windows XP в плане своих решений защиты, но также они настоятельно рекомендуют всем пользователям как можно скорее произвести переход на актуальные операционные системы.